安全研究人员称旧漏洞等级为 9.9,影响所有 GNU/Linux 系统

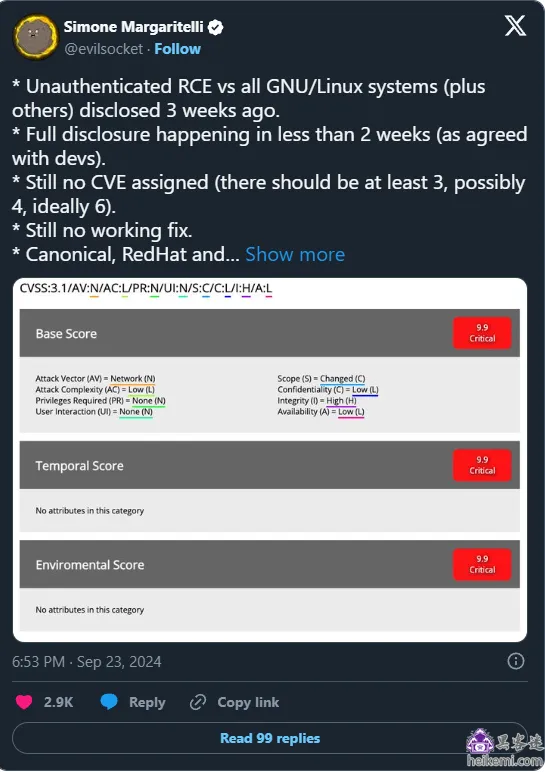

一名研究人员宣称发现了一个已有十年历史的漏洞,该漏洞评分为 9.9(满分为 10),会影响所有 GNU/Linux 系统,并使攻击者能够控制受影响的设备。目前,该漏洞正在调查之中,并计划于下周进行全面披露。 网络安全研究员兼 Linux 开发者 Simone Margaritelli(又名 evilsocket)发现了一个可能允许攻击者完全控制易受攻击系统的严重 Linux 漏洞。这一漏洞尤其涉及 Linux 的远程代码执行功能。如果被证实,这将是历史上最为严重的漏洞之一。

网络安全研究员兼 Linux 开发者 Simone Margaritelli(又名 evilsocket)发现了一个可能允许攻击者完全控制易受攻击系统的严重 Linux 漏洞。这一漏洞尤其涉及 Linux 的远程代码执行功能。如果被证实,这将是历史上最为严重的漏洞之一。

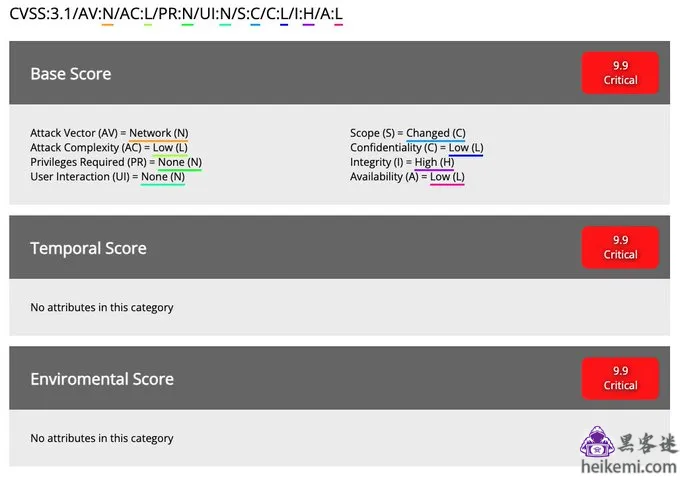

据报告,该漏洞已存在超过十年,影响所有 GNU/Linux 系统。虽然具体的细节仍然保密,但该漏洞的重要性评分为 9.9,且已被 Canonical 和 Red Hat 等主要 Linux 发行版厂商确认。这意味着一旦被利用,可能会带来巨大的破坏。

尽管问题严重,但目前尚未为该漏洞分配通用漏洞和暴露 (CVE) 标识符,开发人员之间对于该漏洞的某些方面是否构成实际的安全风险仍有争议。这种分歧导致了问题解决的延迟,并引起了安全研究人员的不满。

Margaritelli 公开表达了对漏洞披露流程的失望。他表示已经提供了一个概念验证漏洞,但开发者们似乎更关注讨论漏洞的影响而非寻找解决方案。因此,他决定在未获得广泛共识的情况下提前公开漏洞详情。尽管他的这一决定可能会加速修复过程,但如果未能及时应对,则可能导致数百万 Linux 系统面临潜在的恶意攻击。

Simone Margaritelli 是一位著名的网络安全专家,以其创建的各种工具支持全球的专业人士和研究人员而闻名。他最知名的作品之一是 Bettercap,一款专为中间人 (MITM) 攻击和网络渗透测试设计的开源工具。

该漏洞可能影响已知的服务,例如 OpenSSH,也可能波及诸如 Net Filter 的过滤服务,尽管目前尚不清楚具体哪些服务受到了影响。

根据最新消息,该漏洞将于 9 月 30 日首先在 Openwall 安全邮件列表上披露,并于 10 月 6 日进行全面公开。建议 Linux 用户在补丁发布后立即关注官方更新并打上补丁。

Sonatype 的首席技术官及开源安全基金会理事会成员 Brian Fox 认为,此漏洞与 Log4j/Log4Shell 漏洞 (CVE-2021-44228) 有着相似之处。Fox 正在与 Sonatype 的研究团队和开源安全社区紧密合作,以评估问题的严重性和可能的缓解措施。

“尽管我们还没有掌握技术细节,但一个 CVSS 评分为 9.9 的漏洞意味着利用它可能相当复杂,而且有迹象显示漏洞存在于系统的核心部分。鉴于 Linux 的广泛应用,该漏洞的潜在影响非常广泛——从 WiFi 路由器到电网等基础设施,都是基于 Linux 运行的。”Brian 解释说。

他补充道:“这种情况类似于 Log4Shell,但这里的使用规模更大。虽然逐步披露的策略是有道理的,因为漏洞需要时间来识别和修复,但我们也要预期威胁行为者会仔细审查提交记录,寻找可以利用的线索。”

“在等待更多信息的同时,企业安全团队应审查其环境和软件物料清单 (SBOM),确定可能存在漏洞的位置并准备好进行修补。10 月 6 日,这将是一场与攻击者的赛跑,”Brian 强调道。