黑客组织Twelve针对俄罗斯实体发动破坏性网络攻击

根据观察,一个名为 Twelve 的黑客组织利用一系列公开的工具,对俄罗斯的目标发起了破坏性的网络攻击。卡巴斯基实验室在上周五的分析报告中指出:“Twelve 组织并不寻求通过解密数据来勒索赎金,而是选择加密受害者的数据,并使用擦除工具摧毁其基础设施,从而防止数据恢复。”

这种策略表明,攻击者意在对目标组织造成最大的损害,而并非追求直接的经济收益。据信,这个黑客组织成立于2023年4月,在俄乌冲突爆发之后,多次实施网络攻击,旨在破坏受害者的网络并干扰其业务运营。

此外,观察显示,该组织还从事黑客泄密活动,窃取敏感信息并在其Telegram频道上公布。卡巴斯基实验室进一步指出,Twelve 在基础设施和技术手段上与另一个名为 DARKSTAR(也被称为COMET或Shadow)的勒索软件组织存在重叠,这暗示着这两个攻击团体之间可能存在关联或同属一个活动集群。

“然而,尽管 Twelve 展现出典型的黑客行为特征,但 DARKSTAR 组织仍坚持采用传统的双重勒索模式。”这家俄罗斯网络安全公司评论道。“这种多样化的攻击目标凸显了当今网络威胁的复杂性。”

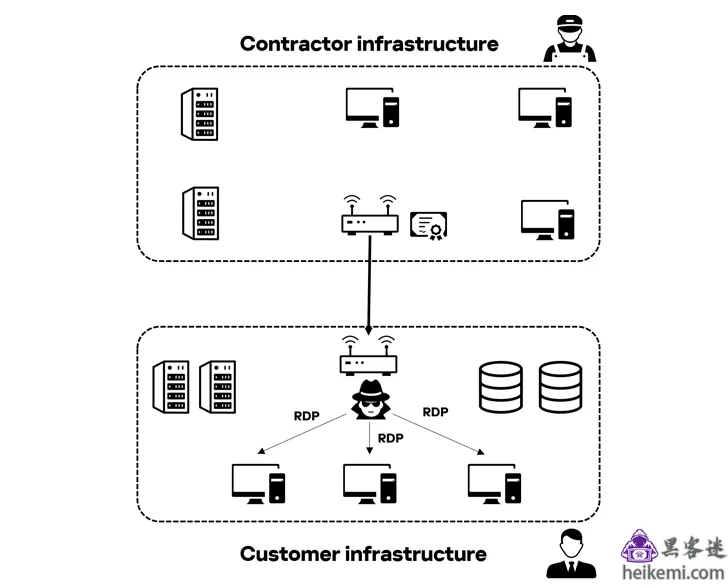

攻击链条始于滥用合法的本地或域账户以获得初步访问权限,随后通过远程桌面协议(RDP)进行横向扩展。某些情况下,攻击者通过受害方的承包商进入系统。

卡巴斯基实验室解释说:“他们取得了对承包商基础设施的访问权,之后使用这些凭证连接至受害方的虚拟私人网络(VPN)。”“一旦获得访问权,攻击者就能通过远程桌面协议(RDP)连接至受害方的系统,并进一步渗透其网络。”

在 Twelve 使用的多种工具中,Cobalt Strike、Mimikatz、Chisel、BloodHound、PowerView、adPEAS、CrackMapExec、Advanced IP Scanner 和 PsExec 等工具尤为显著,它们用于窃取凭证、探测网络、绘制网络图谱以及提升权限。此外,恶意的 RDP 连接则通过 ngrok 实现隧道传输。

同时,还部署了具备执行任意命令、转移文件或发送邮件功能的PHP Web Shell,如 WSO Web Shell,这类工具在 GitHub 上容易获取。

在卡巴斯基调查的一起事件中,据称威胁行为者利用 VMware vCenter 中已知的安全漏洞(例如CVE-2021-21972和CVE-2021-22005)来传递Web shell,然后该 Web shell 被用于放置名为 FaceFish 的后门。

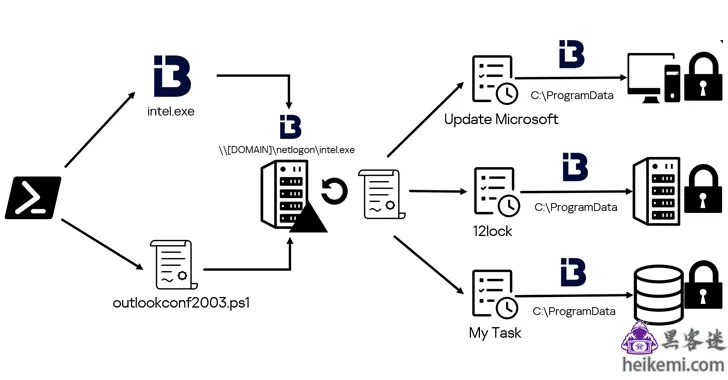

“为了在域基础架构中站稳脚跟,攻击者使用 PowerShell 添加域用户和组,并修改 Active Directory 对象的 ACL(访问控制列表),”报告称。“为了避免被发现,攻击者将他们的恶意软件和任务伪装成现有产品或服务的名称。”

所用名称包括“Update Microsoft”、“Yandex”、“YandexUpdate”和“intel.exe”。

此次攻击还具有以下特点:使用 PowerShell 脚本(“Sophos_kill_local.ps1”)来终止受感染主机上与 Sophos 安全软件相关的进程。

最后阶段需要使用 Windows 任务计划程序启动勒索软件和擦除器负载,但在此之前,需要通过名为 DropMeFiles 的文件共享服务以 ZIP 存档的形式收集和泄露有关受害者的敏感信息。

卡巴斯基研究人员表示:“攻击者使用流行的LockBit 3.0 勒索软件版本(该版本由公开源代码编译而成)来加密数据。在开始工作之前,勒索软件会终止可能干扰单个文件加密的进程。”

该擦除器与Shamoon恶意软件相同,它会重写所连接驱动器上的主引导记录 (MBR),并用随机生成的字节覆盖所有文件内容,从而有效地阻止系统恢复。

卡巴斯基指出:“该组织坚持使用公开且为人熟知的恶意软件工具库,这表明它没有自己开发任何工具。这使得及时发现并阻止 Twelve 的攻击成为可能。”